Le procès impliquant actuellement quatre membres du sulfureux site web « The Pirate Bay » marque une nouvelle tentative d’abordage dans la bataille européenne que mènent les ayants-droit contre les auteurs de la contrefaçon d’œuvres en ligne.

Le procès impliquant actuellement quatre membres du sulfureux site web « The Pirate Bay » marque une nouvelle tentative d’abordage dans la bataille européenne que mènent les ayants-droit contre les auteurs de la contrefaçon d’œuvres en ligne.

L’assaut est symbolique en cela qu’il ne vise pas directement les auteurs matériels de ces contrefaçons, mais bien le bastion des intermédiaires aux opérations de téléchargement. Preuve en est que les serveurs informatiques de « The Pirate Bay » n’hébergent manifestement pas de contrefaçon d’œuvres. En revanche, le site web dont il est question facilite la propagation endémique d’échanges contrefaisants. La figure de proue du système mis en cause est un moteur de recherche de fichiers .torrent, indispensables aux échanges Peer to Peer (P2P) du protocole homonyme.

Un événement survenu le 17 février en cours de procès donne à réfléchir. L’incident s’est produit à l’occasion d’un des inévitables débats techniques propres au fonctionnement du protocole de transfert de type « Torrent ». Lors de ses réquisitions sur ce terrain, le procureur s’est vu infliger une redoutable riposte technique par l’un des mis en examen, au point d’en abandonner purement et simplement une partie des charges retenues contre les membres de « The Pirate Bay ». L’épisode épingle la problématique récurrente à laquelle sont soumis tous les acteurs de la lutte contre la contrefaçon en ligne : l’appréhension technique de la situation.

L’importance d’une bonne compréhension de la technique pour les acteurs du droit

La démonstration de l’importance de l’enjeu d’une bonne compréhension de la technique est ici clairement illustrée pour l’autorité judiciaire suédoise. Au demeurant, la bonne appréhension des implications techniques propres aux réseaux de communication numériques reste un préalable déterminant pour les acteurs du droit qui s’aventurent sur ce terrain. Le postulat se vérifie à l’étape judiciaire, mais également en amont. La sensibilité technique des représentants du pouvoir législatif est d’autant plus sollicitée qu’ils ont la charge de définir les comportements répréhensibles. L’appréhension technique de ces questions par le pouvoir exécutif est une qualité autrement plus stratégique : elle détermine quand et comment donner la bonne impulsion législative ou règlementaire qui permettra d’atteindre le but que le gouvernement s’est fixé.

Le creuset français : HADOPI

L’enjeu de compréhension technique peut être observé au sein de l’actualité française. Les arguments techniques sont précisément l’une des pièces d’artillerie employées sur les champs de bataille du projet de loi dite « HADOPI ».

L’un des objectifs du texte consiste à étoffer le dispositif français de lutte contre la contrefaçon en ligne, notamment par la création d’une autorité administrative indépendante. L’une des missions dont sera chargée cette autorité est, en l’état du projet, une mission répressive à l’encontre d’utilisateurs français d’internet dont l’accès aux réseaux de communications aura été utilisé – de leur propre fait ou en raison de leur négligence – pour l’accomplissement d’une contrefaçon.

Pour que le dispositif soit efficace, encore faudra-t-il que les techniques sur lesquelles il repose soient d’une part devenues irréprochables d’un point de vue juridique et d’autre part qu’elles permettent techniquement d’identifier les responsables de manière fiable.

L’efficacité technique de cette traque résultera principalement de l’adéquation entre les moyens de détection mis en œuvre et l’état des mœurs des contrefacteurs.

Il convient dès lors de représenter les deux grandes solutions de surveillance des réseaux Peer to Peer :

Deux sortes de techniques de surveillance des réseaux P2P :

D’une part, il existe des solutions de recherches qui sont basées sur un principe laborieux d’exploration active des réseaux de communication. Cette méthode peut être mise en œuvre depuis un point d’accès traditionnel à internet, même si la multiplication des points de surveillance rend le processus plus efficace. Il s’agit, dans un premier temps, de rechercher des indices de contrefaçon transitant sur les réseaux, généralement des paquets de données. Cette recherche suppose l’implication active des agents qui en sont responsables. L’exercice est comparable à celui de véritables détectives en ligne qui iront successivement appâter, faire des « planques », mener des filatures et même se travestir pour relever l’indice espéré. Dans un second temps, la surveillance nécessite de relever les coordonnées pertinentes (idéalement une adresse IP traditionnelle) qui sont associées aux données repérées. Ces coordonnées permettront d’identifier, par l’intermédiaire des fournisseurs d’accès, les coordonnées du titulaire du point d’accès par lequel le contrefacteur présumé est intervenu. Ces solutions sont celles qui devraient être autorisées par le projet HADOPI.

D’autre part, il existe des solutions techniques d’observation dont le principe est d’analyser la nature des flux de données transitant par un point de passage. La situation est cette fois comparable avec un poste de douane équipé d’un portique à rayons X. Pour que cette analyse soit réellement efficace, il faut cependant que l’affluence des données qui transitent par le point en question soit forte. C’est pourquoi l’emploi de ces moyens ne prend réellement de sens que lorsqu’ils sont postés sur des carrefours névralgiques du réseau, par exemple sur les infrastructures d’un fournisseur d’accès par lesquelles transitent les connexions de milliers d’abonnés. Ces systèmes d’observation sont généralement capables d’assurer une seconde fonction complémentaire : celle de filtrage des flux de données. L’idée d’une interception de données et la systématisation des surveillances supposée par ces solutions exacerbe naturellement la polémique qui entoure le projet de loi HADOPI. En effet, l’article 5 de la petite loi laisse bien place à interprétation en autorisant les Tribunaux de Grande Instance à prendre « toutes mesures propres à prévenir ou à faire cesser une telle atteinte à un droit d’auteur ou un droit voisin« . Qu’on s’en émeuve ou non, il apparait que plusieurs fournisseurs d’accès ont déjà recours aux fonctions de filtrage de ces équipements dans un intérêt technique. Il s’agit de brider les flux de transfert sous protocoles P2P connus pour leur appétit en bande passante.

L’efficacité connue de ces solutions

Faute d’étude indépendante, il est difficile de se prononcer sur l’efficacité des techniques de recherches. Il est cependant manifeste qu’elles essuient déjà de nombreuses critiques relatives à la pertinence des résultats qu’elles fournissent.

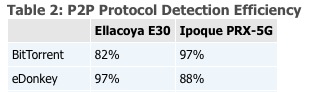

Pour ce qui est des solutions d’observation, la comparaison des résultats de l‘étude récente d’une société allemande sur les usages des réseaux P2P avec l’étude d’un laboratoire indépendant européen sur l’efficacité des meilleurs dispositifs de surveillance fournit des statistiques manifestement probantes.

En effet, les protocoles P2P principalement employés sur les réseaux de communication européens (BitTorrent, eDonkey) correspondent aux meilleurs résultats de détection (respectivement 90% et 93% d’efficacité) des équipements testés.

Source : http://www.ipoque.com/

source : http://www.internetevolution.com/

Sous une approche exclusivement technique, les efforts des ayants droit visant à réduire les exactions des pirates battant pavillon P2P semblent en bonne voie. Hélas, le jeu du chat et de la souris auquel se livrent les protagonistes du P2P est inévitablement amené à se complexifier à mesure des progrès techniques de chacune des parties. La voie de la surveillance promet de nouvelles régates judiciaires et techniques sur internet.

Il faut tout de même souhaiter que le dispositif HADOPI et ses pendants internationaux n’en viennent pas à pervertir les habitudes des casual-téléchargeurs (utilisateurs moyens) et sabordent par la même occasion toute chance de lutter efficacement contre le phénomène de la contrefaçon en ligne. L’exemple historique de la plate-forme Napster semble être d’une actualité alarmante. A l’époque de son démantèlement, la division et la migration de ses utilisateurs vers d’autres protocoles voisins présentaient toute la saveur d’une victoire amère pour les ayants droit.

Que nous laisse présager l’avenir ?

Si les progrès et objectifs des techniques de détection sont stratégiquement conservés secrets, les collectifs de pirates ne cachent pas leurs intentions en cas de refroidissement du climat d’impunité dont ils bénéficient. Au rang de leurs menaces : la multiplication des protocoles de transfert cryptés, la globalisation des réseaux cryptés (ou « darknets » à l’instar de Freenet), le retranchement des serveurs clefs dans des zones géographiques peu coopératives, l’injection volontaire et massive de données accusant à tort n’importe quel utilisateur, l’incitation à l’intrusion dans le réseau sans fil de tiers, la multiplication des formats d’encodage rendant plus difficile la détection des œuvres contrefaites, la diffusion des listes noires fichant les IP des serveurs de surveillance identifiés etc. Toutes ces menaces et les effets secondaires qu’elles risquent d’engendrer (saturation de bande passante, opacification connexe des comportements criminels ou terroristes, etc.) incitent le législateur européen à légiférer avec prudence.

3 Commentaires

Détecter l’établissement d’une connexion d’un protocole P2P est facile, vérifier que le contenu échangé est une contre façon c’est une autre histoire. Détecter le format d’un fichier à partir d’une fragment est très difficile. Et quand bien même on finirait par trouver que c’est un bout de MP3 prouve rien. Quand à modifier un logiciel de P2P pour crypter les connexion (avec openssl) ce n’est pas un gros boulot!

Comment associer un individu et une adresse IP. Pour un abonnement ADLS lambda elle change tous les jours! donc j’ai 365 IP par ans et mon IP a 365 utlisateurs par ans! Par ailleurs je veux bien que mon adresse soit fixe: je pourrai enfin heberger mon site web chez moi! là c’est ORANGE qui ne veut pas, contradiction quand tu nous tiens

C’est une question fondamentale qui révèle toute la difficulté d’adaptation du droit à la technique.

C’est pourquoi d’ailleurs, certains critiquent le dispositif de la loi « Création et internet » qu’ils estiment dépassé avant même d’être adopté.

Dans un prochain article, nous nous attarderons justement sur la notion d’IP…sa nature juridique appréhendée par les tribunaux…les conséquences d’une usurpation dans le cadre de la loi HADOPI…